Специалисты компании «Доктор Веб» сообщили об обнаружении нового вида BackDoor.BlackEnergy, который принимает прямое участие создании бот-сети из зараженных ПК.

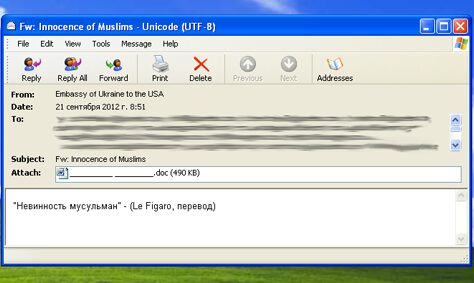

Этот троянец рассылается пользователям при помощи электронных писем, в теме которых указывается название снискавшего скандальную славу фильма «Невинность мусульман». При этом данные письма были направлены в государственные структуры Украины, такие как Министерство иностранных дел и посольство Украины в США. Зараженные вирусом компьютеры используются злоумышленниками с целью распространения массовых рассылок спама, проведения DDoS-атак, а также для многих других противоправных действий.

Бэдкор BlackEnergy, содержащий много компонентов, ранее использовался для создания одного из крупнейших спам-ботов. В самый пик активности на его долю приходилось порядка 18 млрд. сообщений в сутки. Однако совместными усилиями ряда компаний по информационной безопасности в июле текущего года было проведено отключение нескольких серверов, управляющих ботнетом и контролирующих множество зараженных компьютеров. Это дало заметное уменьшение спам-трафика, но деятельность BlackEnergy была прекращена не полностью ввиду активности менее крупных командных центров этой сети. Но, по-видимому, создатели бот-сети не теряют надежд восстановить свою былую мощь, о чем и говорит появление нового троянца.

В распространяемых письмах содержится вложенный Microsoft Word документ, который воспринимается антивирусными программами Dr.Web как Exploit.CVE2012-0158.14. Он содержит в себе код, эксплуатирующий уязвимость компонента ActiveX. Данный компонент используется приложением Word, а также несколькими другими программами Microsoft для ОС Windows. Любая попытка открыть документ приводит к созданию во временном каталоге пользователя двух файлов под названиями «Невинность мусульман.doc» и «WinWord.exe». При этом последний файл – это дроппер BackDoor.BlackEnergy.18. Он используется для установки драйвера вредоносной программы в системный каталог. Сразу же после запуска дроппера в каталог компьютер открывает второй сохраненный файл в виде стандартного документа Word. Он содержит информацию, которую жертва вредоносной атаки и ожидала получить. В итоге у пользователя зараженного компьютера не возникает никаких подозрений том, что его ПК заражен вирусом.

В своей работе троянец использует конфигурационный файл формата xml, полученный из управляющего сервера.